- 1、工控网络安全实验|PLC设备拒绝服务(DoS)数据与分析

- 2、网络漏洞的漏洞解析与防护的具体实例

- 3、用路由器防止DoS拒绝服务疯狂攻击

- 4、对于dos网络攻击当网络遭受dos或ddos

- 5、tcpddos攻击ddos的tcp攻击

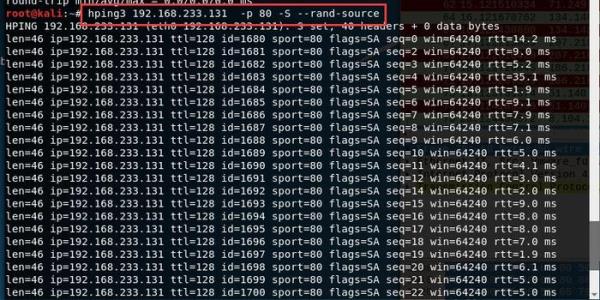

工控网络安全实验|PLC设备拒绝服务(DoS)数据与分析

在实验中,我们借助力控监控软件实时监控PLC设备的运行状况,任何异常变化都会触发警报。我们通过监控PLC设备的通信数据变化,确认其是否遭受攻击并判断是否出现拒绝服务现象,为及时响应提供了有力保障。

拒绝服务攻击即攻击者想办法让目标机器停止提供服务,是黑客常用的攻击手段之一。其实对网络带宽进行的消耗性攻击只是拒绝服务攻击的一小部分,只要能够对目标造成麻烦,使某些服务被暂停甚至主机死机,都属于拒绝服务攻击。

防止黑客通过基于硬盘的数据拷贝方式来窃取数据。实现工作场景白名单机制,对核心数据进行加密保护,实现工控机的最后防御,保障工控机网络安全。

与分布式拒绝服务攻击不同,PDO利用的攻击安全漏洞允许远程管理受害者硬件管理接口中的网络硬件,如路由器、打印机或其他远程管理网络。攻击者利用这些漏洞用修改、损坏或有缺陷的固件映像替换设备固件,合法完成后称为闪存。因此,这种“砖块”装置在维修或更换之前,不可能用于原来的用途。

网络漏洞的漏洞解析与防护的具体实例

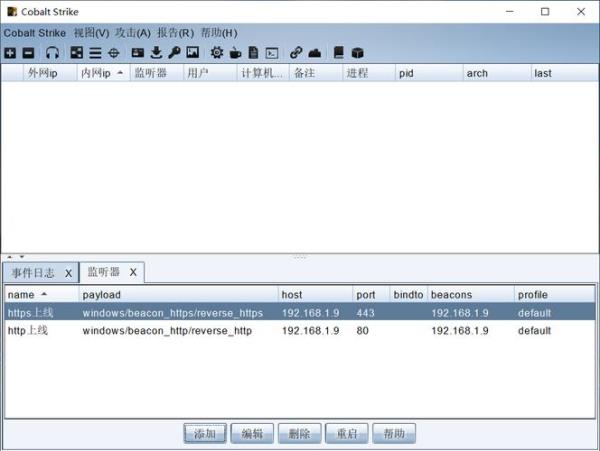

通过探索域名的whois信息、浏览服务器旁站与子域名、深入了解服务器操作系统与web中间件、解析IP地址进行端口扫描、剖析网站目录结构、使用Google Hack进一步挖掘网站后台与敏感信息,可以为后续的渗透测试提供有力的支持。漏洞扫描启动全面检测,揭秘XSS、XSRF、sql注入等安全漏洞,为后续的漏洞利用提供有力的支持。

全面防护:在数据传输和存储中,使用加密技术,以及在关键点进行分布式权限检查,如数据库和API层。安全意识:培养团队的安全意识,定期进行安全培训,避免因操作不当引发的越权问题。监控与修复:实施细致的错误处理,记录所有安全事件,同时定期审查代码,及时发现并修复漏洞。

例如,利用ping命令向一台主机发送超过65535的EchoRequest数据包,目标主机就会因缓冲区溢出而拒绝继续提供服务,既可以将这种攻击看作是拒绝服务攻击,也可以视为缓冲区溢出攻击。

漏洞利用的概念 漏洞利用是指黑客通过发现系统或应用程序中的漏洞并利用这些漏洞来获取非法权限或者执行恶意操作的过程。漏洞是指系统或应用程序中存在的安全缺陷或错误,黑客通过利用这些漏洞可以绕过系统的安全机制,获取系统的控制权。

(多媒体通信的漏洞): 用于通信的SIP协议,一旦被滥用,可能导致严重后果,务必及时修复。1 物理安全漏洞 (现实世界的防线): 未锁工作站、未授权区域的入侵,以及设备的直接接入,都需要加强物理环境的保护。

用路由器防止DoS拒绝服务疯狂攻击

1、采用高性能的网络设备首先要保证网络设备不能成为瓶颈,因此选择路由器、交换机、硬件防火墙等设备的时候要尽量选用知名度高、口碑好的产品。再就是假如和网络提供商有特殊关系或协议的话就更好了,当大量攻击发生的时候请他们在网络接点处做一下流量限制来对抗某些种类的DDOS攻击是非常有效的。

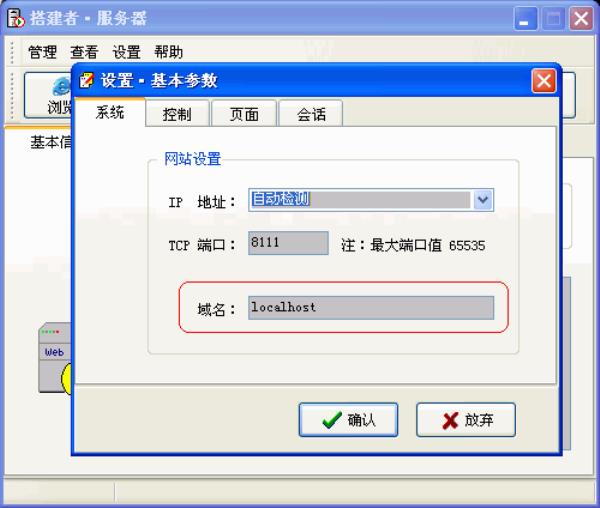

2、连接好路由器,在网址栏输入19161进入路由器的登录界面。输入好登录名和密码。进入路由器的管理页面后,点击右上角的高级设置。进入高级设置后就会看到“安全设置”。在安全设置里就会看到DOS攻击防范。开启DOS攻击防范,点击下方的保存按钮即可。

3、单一地址反向传输路径转发(Unicast Reverse Path Forwarding)在ISP(局端)实现阻止SMURF攻击和其它基于IP地址伪装的攻击。这能够保护网络和客户免受来自互联网其它地方的侵扰。使用Unicast RPF需要打开路由器的CEF swithing或CEF distributed switching选项。不需要将输入接口配置为CEF交换(switching)。

对于dos网络攻击当网络遭受dos或ddos

,流量攻击,就是我们常说的DDOS和DOS等攻击,这种攻击属于最常见的流量攻击中的带宽攻击,一般是使用大量数据包淹没一个或多个路由器、服务器和防火墙,使你的网站处于瘫痪状态无法正常打开。

DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。DDoS攻击手段是在传统的DoS攻击基础之上产生的一类攻击方式。单一的DoS攻击一般是采用一对一方式的,当攻击目标CPU速度低、内存小或者网络带宽小等等各项性能指标不高它的效果是明显的。

DDOS的表现形式主要有两种,一种为流量攻击,主要是针对网络带宽的攻击,即大量攻击包导致网络带宽被阻塞,合法网络包被虚假的攻击包淹没而无法到达主机;另一种为资源耗尽攻击,主要是针对服务器主机的攻击,即通过大量攻击包导致主机的内存被耗尽或CPU被内核及应用程序占完而造成无法提供网络服务。

tcpddos攻击ddos的tcp攻击

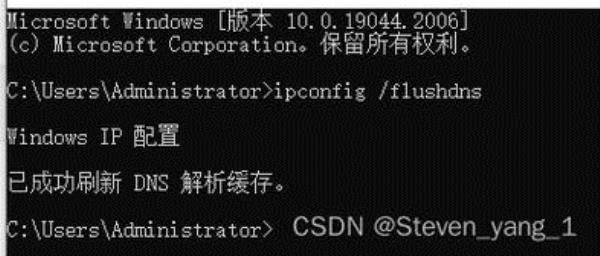

1、在ISP所有网络接入或汇聚节点对源IP地址过滤,可以有效减少或杜绝源IP地址欺骗行为,使SMURF、TCP-SYNflood等多种方式的DDoS攻击无法实施。流量限制 在网络节点对某些类型的流量,如ICMP、UDP、TCP-SYN流量进行控制,将其大小限制在合理的水平,可以减轻拒绝DDoS攻击对承载网及目标网络带来的影响。

2、ddos攻击主要有以下3种方式。大流量攻击 大流量攻击通过海量流量使得网络的带宽和基础设施达到饱和,将其消耗殆尽,从而实现淹没网络的目的。一旦流量超过网络的容量,或网络与互联网其他部分的连接能力,网络将无法访问。大流量攻击实例包括ICMP、碎片和UDP洪水。

3、DDOS全名是DistributedDenialofservice(分布式拒绝服务),俗称洪水攻击。很多DOS攻击源一起攻击某台服务器就组成了DDOS攻击,DDOS最早可追溯到1996年最初,在中国2002年开始频繁出现,2003年已经初具规模。——以上引自互动百科 DDoS攻击手段是在传统的DoS攻击基础之上产生的一类攻击方式。

4、源IP地址过滤 在ISP所有网络接入或汇聚节点对源IP地址过滤,可以有效减少或杜绝源IP地址欺骗行为,使SMURF、TCP-SYNflood等多种方式的DDoS攻击无法实施。

5、TCP负载均衡用于多个服务器的TCP流量的负载均衡,主要是一个虚拟的IP地址和NAT转化实现的。ddos攻击是利用什么进行攻击的?ddos攻击是利用中间代理的方式来进行攻击的。

6、目前的计算机或其他操作平台只能通过TCP/IP相互通信和传输数据。 ddos攻击是利用什么进行攻击的? ddos攻击是利用中间代理的方式来进行攻击的。

以上就是dos拒绝服务攻击实例分析(dos拒绝服务攻击的描述)的内容,你可能还会喜欢dos拒绝服务攻击实例分析,洪水攻击,主机,ping命令,防火墙等相关信息。