网络安全攻击方法分为

钓鱼攻击:骗取用户的个人信息,通过伪造网站、电子邮件等方式欺骗用户输入敏感信息。 拒绝服务攻击:通过向目标服务器发送大量请求,使其无法正常响应其他合法用户的请求。

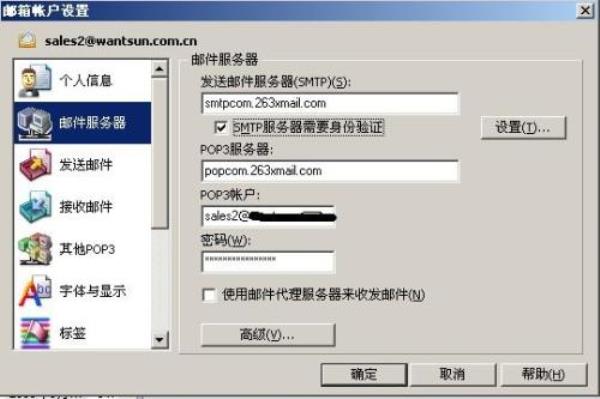

网络钓鱼攻击 网络钓鱼是通过大量发送声称来自于银行或其他知名机构的欺骗性垃圾邮件,意图引诱收信人给出敏感信息的一种攻击方式。

以下是网络安全中常见的攻击方式:电子邮件钓鱼电子邮件钓鱼是指骗子通过电子邮件发送看起来像合法的电子邮件,试图欺骗受害者从而取得信息或者资金。

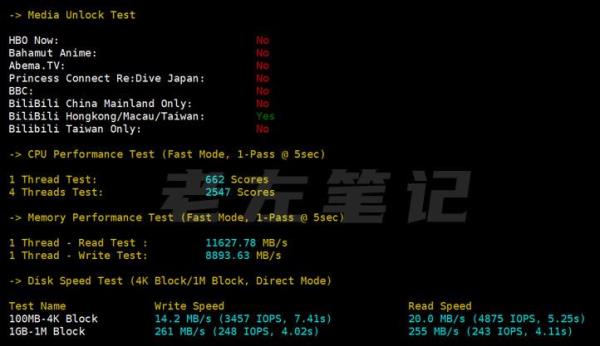

跨站脚本-XSS 相关研究表明,跨站脚本攻击大约占据了所有攻击的40%,是最为常见的一类网络攻击。但尽管最为常见,大部分跨站脚本攻击却不是特别高端,多为业余网络罪犯使用别人编写的脚本发起的。

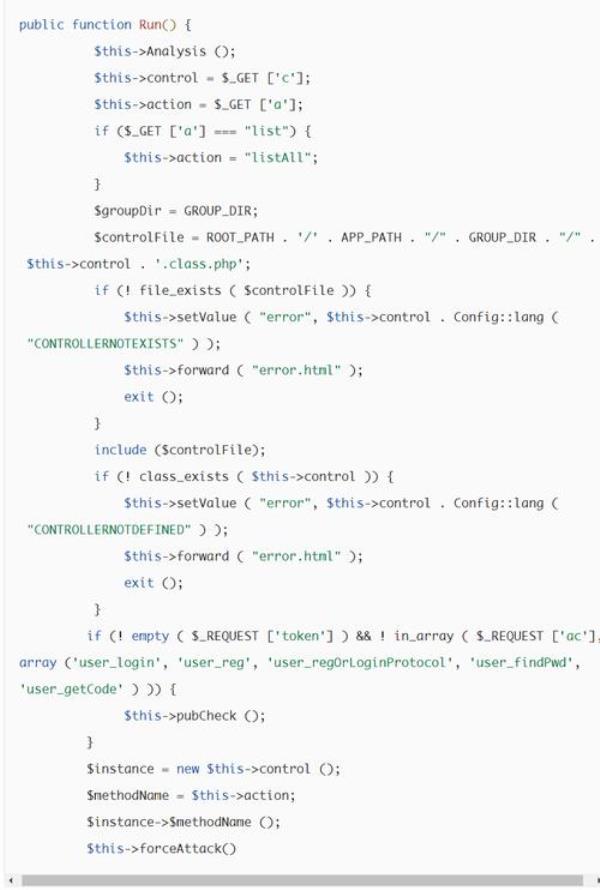

攻击者获取目标系统的账号和密码。攻击者通过密码破解工具或者暴力破解的方式,破解目标系统的密码。攻击者利用破解后的密码,非法获取信息或者控制系统。

网络安全总结报告

(一)信息安全制度落实情况;我局严格按照上级部门要求,全面落实安全防范措施,全力保障信息系统安全工作,积极开展信息安全应急演练,有效降低、防范信息安全风险,应急处置能力得到切实提高,保证了信息系统持续安全稳定运行,建立建全信息安全制度。

网络安全保障工作总结报告篇1 我院积极贯彻落实县委网信办《关于做好我县医院网络安全保障工作的通知》要求,我院领导高度重视,立即行动,顺利完成国庆期间网络信息安全工作。现将此项工作总结如下: 高度重视,落实责任。

关于2022年网络安全的总结范文篇1 为了进一步提升青少年的网络安全意识和安全防护技能,引导青少年文明上网、安全用网,9月23日,由团市委主办的20__年__市网络安全宣传周青少年日主题活动在市财经学校举行,500余名青少年参加了宣传活动。

开展网络安全宣传活动总结篇1 根据桂平市教育局电化站关于“国家网络安全宣传周”活动通知的要求,我校领导非常重视,于11月24至30日组织全校师生开展了以“共建网络安全、共享网络文明”为主题的网络安全宣传周活动,并取得了良好的效果。

网络安全保障工作总结篇1 __局在市局党组的正确领导和大力支持下,高度重视网络与信息安全工作,确立了“网络与信息安全无小事”的思想理念,专门召开会议部署此项工作,全局迅速行动,开展了严格细致的拉网式自查,保障了各项工作的顺利开展。

工作总结您知道该怎么写了吗?我特地为您收集整理“网络安全主题宣传活动总结报告(合集5篇)”,希望对您的工作和生活有所帮助。

网络中常见针对操作系统攻击方法有哪些

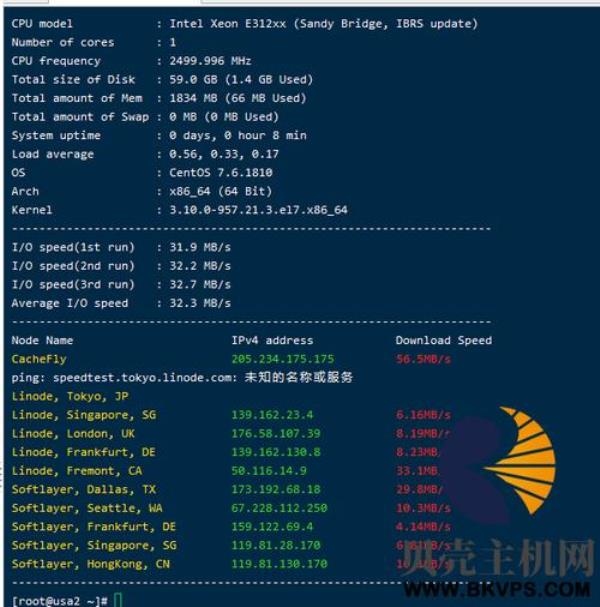

1、蛮力攻击 密码猜测。这种方法用于检查所有短密码时速度非常快,但对于更长的密码,由于蛮力搜索需要时间,所以使用其他方法(如字典攻击)。

2、病毒:一种能够自我复制并传播的恶意软件,可以通过电子邮件、下载、移动存储设备等途径传播。 木马:指一种隐藏在正常程序中的恶意软件,可以在用户不知情的情况下执行恶意操作,如窃取个人信息、控制计算机等。

3、许多系统都有这样那样的安全漏洞(Bugs)。其中一些是操作系统或应用软件本身具有的。如缓冲区溢出攻击。由于非常多系统在不检查程式和缓冲之间变化的情况,就任意接受任意长度的数据输入,把溢出的数据放在堆栈里,系统还照常执行命令。

4、模糊测试 开发人员使用模糊测试来查找软件、操作系统或网络中的编程错误和安全漏洞。然而,攻击者可以使用同样的技术来寻找你网站或服务器上的漏洞。采用模糊测试方法,攻击者首先向应用输入大量随机数据让应用崩溃。

5、第五种:Peer-to-peer attacks(点对点攻击)点对点网络是一种分布式网络,其中网络中的各个节点充当资源的供应者和消费者,与集中式客户端-服务器模型相反,客户端-服务器或操作系统节点请求访问中央服务器提供的资源。

网络安全应急演练总结范文

1、我局严格计算机内、外网分离制度,全局仅有几个科室因工作需要保留外网,其余计算机职能上内网,对于能够上外网的计算机实行专人专管和上网登记制度,并且坚决杜绝计算机磁介质内网外混用的做法,明确了网络安全责任,强化了网络安全工作。

2、演练取得圆满成功,达到预期目的,产生了积极影响,现将演练情况总结如下: 加强领导,周密部署 根据上级的有关文件精神,学校成立了以校长为组长的防灾应急疏散演练领导小组,根据要求拟定了《苏家店明德小学防灾应急疏散演练预案》。

3、应急预案演练总结报告范文1 为切实加强应对突发事件尤其是食品安全问题的处置能力和水平,有效保障人民群众消费安全和社会稳定。

4、应急预案演练总结1 在工区安全领导小组的带领下于20xx月6月18日~23日,进行了“安全生产应急救援演练”活动。

求网络攻击技术和防护技术的发展历史

1、扫荡波运行后遍历局域网的计算机并发起攻击,攻击成功后,被攻击的计算机会下载并执行一个下载者病毒,而下载者病毒还会下载扫荡波,同时再下载一批游戏盗号木马。

2、由于攻击技术的进步,一个攻击者可以比较容易地利用分布式系统,对一个受害者发动破坏性的攻击。随着部署自动化程度和攻击工具管理技巧的提高,威胁将继续增加。攻击工具越来越复杂攻击工具开发者正在利用更先进的技术武装攻击工具。

3、应用层面的安全,需要将侧重点集中在信息语义范畴的“内容”和网络虚拟世界的“行为”上。

4、病毒防护的主要技术如下:(1) 阻止病毒的传播。在防火墙、代理服务器、SMTP服务器、网络服务器、群件服务器上安装病毒过滤软件。在桌面PC安装病毒监控软件。(2) 检查和清除病毒。使用防病毒软件检查和清除病毒。

以上就是网络攻击技术总结(网络攻击技术总结报告)的内容,你可能还会喜欢网络攻击技术总结,内网,代理服务器,网络攻击技术,网络攻击等相关信息。