- 1、weblogic的反序列化漏洞必须开7001端口吗

- 2、如何控制开放HTTPS服务的weblogic服务器

- 3、session的工作原理

- 4、Java反序列化安全漏洞怎么回事

- 5、5.java反序列漏洞,涉及到哪些中间件

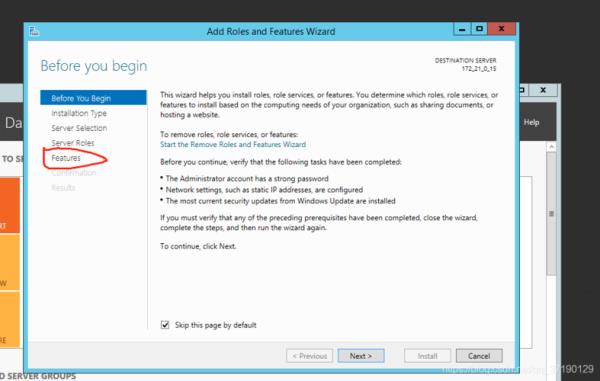

weblogic的反序列化漏洞必须开7001端口吗

1、weblogic的默认服务端口为7001,该端口提供了对HTTP(S)、SNMP、T3等协议的服务。由于weblogic的不同协议均使用一个端口,因此无法通过防火墙限制端口访问的方式防护JAVA反序列化漏洞。

2、weblogic默认开放的端口是7001。weblogic的相关规定显示,其默认开放的端口是7001。所以weblogic默认开放的端口是7001。

3、weblogic后台访问地址为: http://ip:7001/console/login/LoginForm.jsp (默认端口是7001,要根据实际开放端口进行访问)输入账号名、密码登录之后进入后台管理界面-【部署】-【安装】在安装页面点击上载文件。

4、端口7001是freak88,Weblogic的默认端口。Weblogic是一个应用服务器,它正是一个基于javaee架构的中间件。Weblogic是用于开发、集成、部署和管理大规模分布式web应用程序、网络应用程序和数据库应用程序的Java应用服务器。

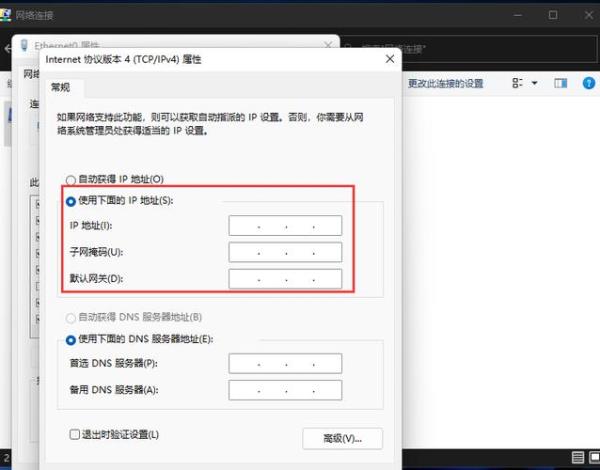

5、输入要开启的端口号,如“11901“点击“下一步”选择“允许连接”,点“下一步”可按默认选中“域”“专用”“公用”,点击“下一步”最后输入名称和描述,名称最好和端口号一致,以后设置起来也方便。

6、(Redis):数据库的又一入口,同样需要安全加固。7001 (WebLogic):Java应用的后门,确保服务器漏洞得到修复并加强权限管理。9000 (FCGI):FastCGI应用,同样不能忽视安全配置,避免漏洞利用。

如何控制开放HTTPS服务的weblogic服务器

1、启动方式:WebLogic控制台启动是通过在WebLogic控制台界面中执行相应的操作来实现的,而命令启动是通过在命令行界面中执行相应的命令来实现的。

2、其中Connection Filter设置为 weblogic.security.net.ConnectionFilterImpl ,该类为wls内置,支持基本的ip规则过滤。

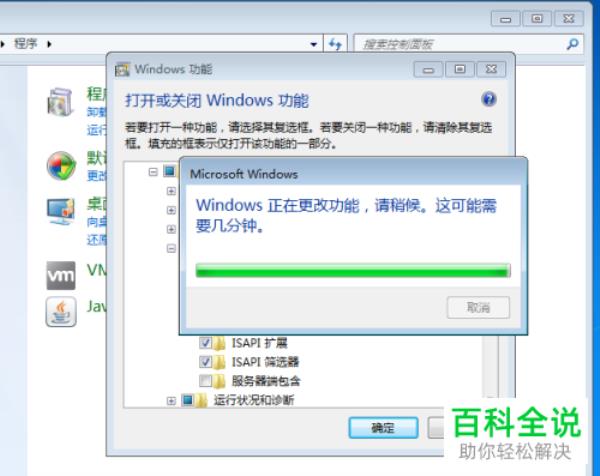

3、打开电脑界面,然后点击左下角的开始按钮。在弹出的界面中,点击“所有程序”选项。在打开的界面中,点击“orcacle weblogic”选项。然后点击下面的“ stop Admin server”选项。

session的工作原理

1、服务器分配的一块储存空间。服务器默认为浏览器在cookie中设置 sessionid,浏览器在向服务器请求过程中传输 cookie 包含 sessionid ,服务器根据 sessionid 获取出会话中存储的信息。

2、Java session机制的工作原理十分简单。当客户端第一次向服务器端发送请求时,服务器端会创建一个session对象,并将这个session的相关信息保存到Cookie或URL中,以便在下一次客户端请求时进行识别。

3、session是存储在服务器端的,cookie是存储在客户端的,所以session的安全性要高于cookie。再者,我们获取的session里的信息是通过存放在会话cookie里的sessionId获取的。

4、session的工作原理:当一个session第一次被启用时,一个唯一的标识被存储于本地的cookie中。首先使用session_start()函数,PHP从session仓库中加载已经存储的session变量。

5、session属于服务器端的,如果你的两个窗口是同属一个网站,且在同一个用户名下,那么session也是一样的;如果不是,那么session也不一样。Session对象存储特定用户会话所需的属性及配置信息。

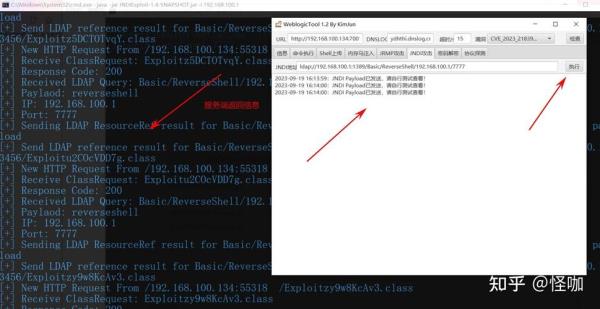

Java反序列化安全漏洞怎么回事

通过运行时保护来减少序列化暴露 一个可以监控风险并自动化可重复安全专业知识的系统对于很多企业来说都是很有用的。Java应用程序可以将JVMTI工具嵌入到安全监控系统中,通过插桩的方式将传感器植入到应用程序中。

泛微OA反序列化漏洞是由于泛微OA系统在反序列化用户输入的数据时,没有对数据进行足够的验证和过滤,导致攻击者可以构造恶意的序列化数据,从而实现远程代码执行攻击。

首先,XStream的序列化过程,就是通过XStream的toXML(Person obj)方法,将Person类的实例转化为XML格式的文本。反序列化则是通过fromXML(String xml),从XML字符串中解析并重建Person对象的实例。

5.java反序列漏洞,涉及到哪些中间件

使用SerialKiller替换进行序列化操作的ObjectInputStream类;在不影响业务的情况下,临时删除掉项目里的 org/apache/commons/collections/functors/InvokerTransformer.class文件。

readResolve()这是Java中的一个特殊方法,用于在反序列化过程中替换反序列化生成的对象。在审计中,关注是否有自定义的readResolve()方法,以及这个方法的实现是否存在安全漏洞。

进行序列化漏洞攻击的基本前提是找到对反序列化的数据执行特权操作的类,然后传给它们恶意的代码。序列化在哪里?如何知道我的应用程序是否用到了序列化?要移除序列化,需要从java.io包开始,这个包是java.base模块的一部分。

结论 :在漏洞触发的第一步中,在反序列化我们向服务器发送的恶意序列化AnnotationInvocationHandler对象时会触发对构造该类对象时传入的Map类型对象的第一个键值对的value进行修改。

序列化和反序列化本身并不存在问题。但当输入的反序列化的数据可被用户控制,那么攻击者即可通过构造恶意输入,让反序列化产生非预期的对象,在此过程中执行构造的任意代码。

以上就是weblogic反序列化(weblogic反序列化修复)的内容,你可能还会喜欢weblogic反序列化,数据库应用,cookie,防火墙等相关信息。