- 1、ip地址跳转后如何溯源

- 2、什么是攻击溯源?

- 3、网络溯源技术模型有哪些

ip地址跳转后如何溯源

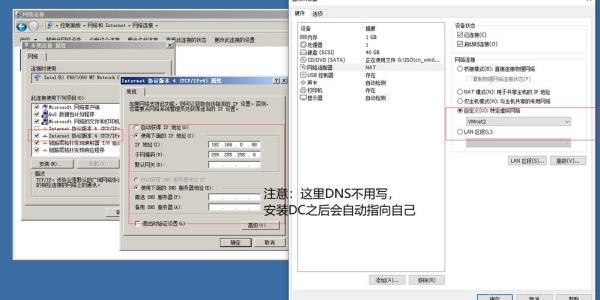

路由器 里找到有问题电脑的MAC地址,记下来,然后挨家挨户去查电脑的MAC地址。

获取与ip地址相关的详细信息。通过网络服务商、互联网监管机构等途径获取与ip地址相关的详细信息,例如使用人员的联系方式、设备信息、设备标识、使用时间等。对获得的信息进行比对和筛选。

,首先,同时按下键盘上的win+r键,输入“cmd”,然后按下回车,打开命令行窗口。2,打开命令行之后,利用“pingip地址”的命令,查看本机ip和目标ip能否连接。

我们可以一起来了解一下!溯源系统的操作步骤:第一步:加载信息 在后台赋码给每件产品独一无二的二维码身份信息。

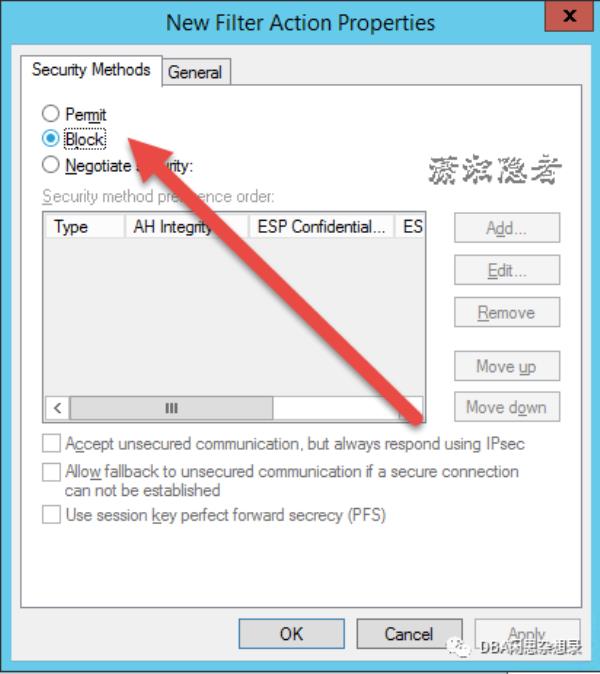

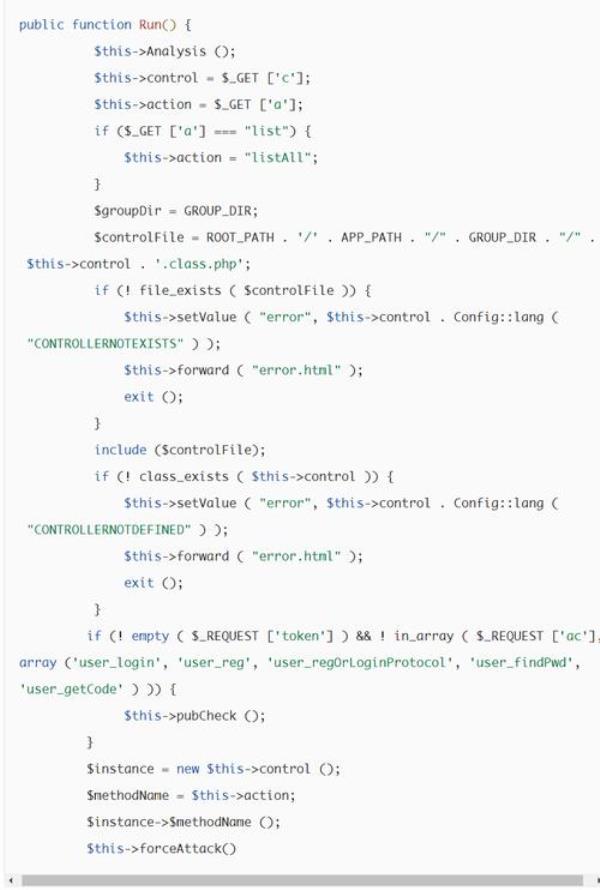

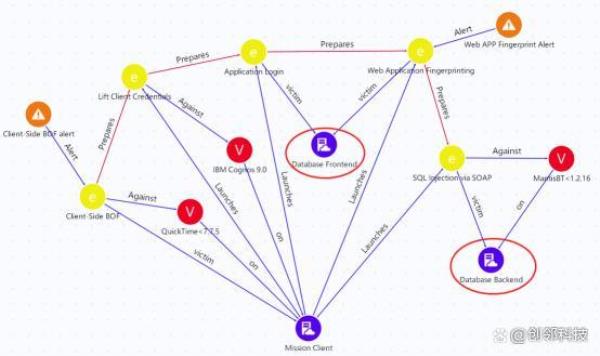

在转发引擎中,攻击溯源可以帮助识别和追踪恶意流量或攻击尝试的源头,从而采取相应的防御措施。通过攻击溯源,转发引擎可以收集和分析来自不同网络层次的信息,包括IP地址、端口号、协议等,以确定攻击的来源。

什么是攻击溯源?

那么攻击溯源到底是有什么作用呢?答案就是可以根据当前您所遇到的攻击,回溯到攻击者的IP。让您可以更好的了解当前您遇到的攻击。通常普通SDK攻击溯源都是只能查看到攻击者的IP是多少,但是达不到更具体地效果。

ddos是什么意思?DDOS全名是DistributedDenialofservice(分布式拒绝服务),俗称洪水攻击。很多DOS攻击源一起攻击某台服务器就组成了DDOS攻击,DDOS最早可追溯到1996年最初,在中国2002年开始频繁出现,2003年已经初具规模。

简单理解,和攻击溯源的目的不同,“星池”是利用大数据分析的相关技术,还原整个攻击链,特别是从客户资产的角度,记录攻击者的行为轨迹,明确客户的损失。

今日,阿里云企业认证微博称,在12月20日至21日,阿里云上一家知名游戏公司遭到了一次DDoS攻击,攻击时间长达14小时,攻击峰值流量达到458Gb。具体是哪家游戏公司遭到攻击和遭受攻击的原因,目前阿里尚未透露。

入侵审计服务:专家级入侵取证人员现场入驻,分析入侵路径和手段,攻击溯源。1司法取证服务:专业司法取证设备和专家现场取证,分析结果可作为司法鉴定使用。

网络溯源技术模型有哪些

用来帮助开发者更快地验证自己的概念和模型。BaaS节点的服务性体现在:工具性更强,便于创建、部署、运行和监控区块链。

由以上运行机制带来的网络安全的好处是显而易见的:信息只到达应该到达的地点。因此、防止了大部分基于网络监听的入侵手段。通过虚拟网设置的访问控制,使在虚拟网外的网络节点不能直接访问虚拟网内节点。

OSI参考模型(OSI/RM)的全称是开放系统互连参考模型(Open System Interconnection Reference Model,OSI/RM),它是由国际标准化组织ISO提出的一个网络系统互连模型。

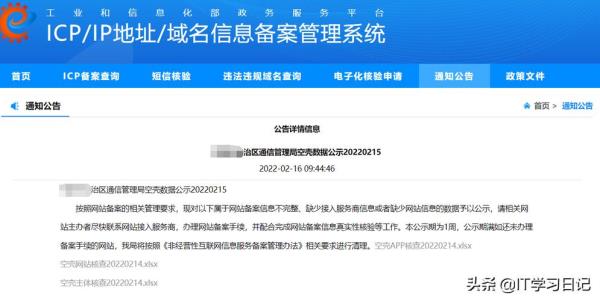

传统防伪溯源的弊端已经十分明显,防伪溯源一直是区块链应用中的重要场景,典型的如印链,也从防伪溯源场景切入,希望打造适合商用的区块链。

随着投入市场的产品不断累积、增加,手工纸面产品追溯效率及准确性问题日益显现产品质量追溯的准确性和效率问题日益凸显,所以企业都迫切需要建立一套完善的产品质量追溯系统。

计算机网络结构主要有TCP/IP和OSI参考模型。网络的拓扑结构是抛开网络物理连接来讨论网络系统的连接形式,网络中各站点相互连接的方法和形式称为网络拓扑。

以上就是网络攻击溯源与人物画像(网络攻击模型)的内容,你可能还会喜欢网络攻击溯源与人物画像,网络服务,查看本机ip,互联网,端口等相关信息。