udp攻击求解决

1、应对策略:防御的艺术 面对UDP Flood,防护手段主要包括限流和指纹学习。限流通过监控和控制UDP流量,确保网络资源的合理使用;而指纹学习则通过识别攻击报文的特征,减少误报,精确拦截恶意流量。对于UDP反射放大攻击,防御的核心仍是限制攻击源并减小放大效果,同时对基于UDP的多种服务进行防护。

2、在极端情况下,可以考虑丢弃所有UDP碎片。?攻击端口为业务端口:根据该业务UDP最大包长设置UDP最大包大小以过滤异常流量。?攻击端口为非业务端口:一个是丢弃所有UDP包,可能会误伤正常业务;一个是建立UDP连接规则,要求所有去往该端口的UDP包,必须首先与TCP端口建立TCP连接。

3、UDP 淹没攻击的防范 在网络的关键之处使用防火墙对来源不明的有害数据进行过滤可以有效减轻 UDP 淹没攻击。此外,在用户的网络中还应采取如下的措施:禁用或过滤监控和响应服务。禁用或过滤其它的 UDP 服务。如果用户必须提供一些 UDP 服务的外部访问,那麼需要使用代理机制来保护那种服务,使它不会被滥用。

怎么防内网的UDP攻击

在网络的关键之处使用防火墙对来源不明的有害数据进行过滤可以有效减轻 UDP 淹没攻击。此外,在用户的网络中还应采取如下的措施:禁用或过滤监控和响应服务。禁用或过滤其它的 UDP 服务。如果用户必须提供一些 UDP 服务的外部访问,那么需要使用代理机制来保护那种服务,使它不会被滥用。

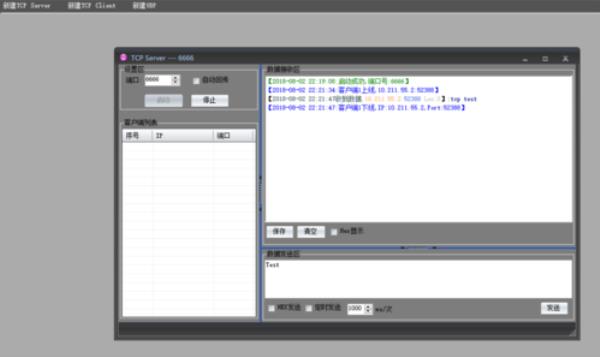

在路由器相关的配置界面【高级安全选项】中启用DoS攻击防范选项即可,如下图所示。提示:DoS攻击一般是采用一对一的方式,当攻击目标CPU速度低、内存小或者网络带宽小等各项性能指标不高时,那么它的攻击效果是明显的。

关闭IP直接广播(IP Directed Broadcast)你的服务器是很听话的。让它做什么它就做什么,而且不管是谁发出的指令。Smurf攻击是一种拒绝服务攻击。在这种攻击中,攻击者使用假冒的源地址向你的网络广播地址发送一个“ICMP echo”请求。这要求所有的主机对这个广播请求做出回应。

UDP、TCP、ICMP攻击原理?

1、ICMP攻击就是Ping就是利用ICMP协议走的。大量的ping 就是ICMP碎片攻击。TCP攻击,TCP连接的三次握手特性来进行,一般有SYN ACK FIN NULL FIN+URG+PUSH 由于TCP协议很多。所以攻击的方式也很多。有开放性的,有半开放的。都是利用三次握手,中途突然终断。造成拒绝服务。

2、ICMP 发ping包,将源地址设成攻击主机的IP,抓取肉机,不断ping,则所有肉机的echo reply都会响应给被攻击主机。

3、原理与ICMP洪水类似,攻击者通过发送大量的UDP报文给目标计算机,导致目标计算机忙于处理这些UDP报文而无法继续处理正常的报文。

UDP和SYN两种攻击有什么区别?

虽然都是攻击,但性质不一样。SYN攻击属于DoS攻击的一种,它利用TCP协议缺陷,通过发送大量的半连接请求,耗费CPU和内存资源。UDP攻击时,主机会先确定目的端口是否有正在等待中的应用程序。

UDP攻击,又称UDP洪水攻击或UDP淹没攻击(英文:UDP Flood Attack)是导致基於主机的服务拒绝攻击的一种。UDP 是一种无连接的协议,而且它不需要用任何程序建立连接来传输数据。当攻击者随机地向受害系统的端口发送 UDP 数据包的时候,就可能发生了 UDP 淹没攻击。关于SYN攻击防范技术,人们研究得比较早。

SYN攻击:这是最常见的DOS攻击类型之一。攻击者通过发送大量的无效的SYN连接请求,导致目标主机的SYN队列溢出,进而使得目标主机无法处理正常的连接请求,从而达到了阻塞网络的目的。 UDP Flooding攻击:这种类型的攻击涉及到UDP协议。

syn flood(同步洪水攻击),访问大量的不存在的ip地址,服务器确认地址无效的方法是不断发信息,直至超时,然后在回复请求者。如此,就会占用大量时间。udp flood(udp 洪水攻击),udp是一种无连接传递协议。利用上传大量的伪造原地址的小upd包,产生大量的流量,占用服务器时间,造成局部网络拥堵。

SYN Flood是当前最流行的DoS(拒绝服务攻击)与DdoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。UDPFlood是日渐猖厥的流量型DoS攻击,原理也很简单。

服务器有什么攻击手段?

主机侦探就和大家说说常见的服务器攻击手段:CC攻击:CC攻击的原理便是攻击者控制某些主机不停地发许多数据包给对方服务器形成服务器资源耗尽,一直到宕机溃散。

就是DDOS攻击,这种攻击的危害是最大的。原理就是向目标服务器发送大量数据包,占用其带宽。对于流量攻击,单纯地加防火墙没用,必须要有足够的带宽和防火墙配合起来才能防御 怎么去防御服务器被攻击呢?用户购买高防IP,把域名解析到高防IP上(web业务只要把域名指向高防IP 即可。

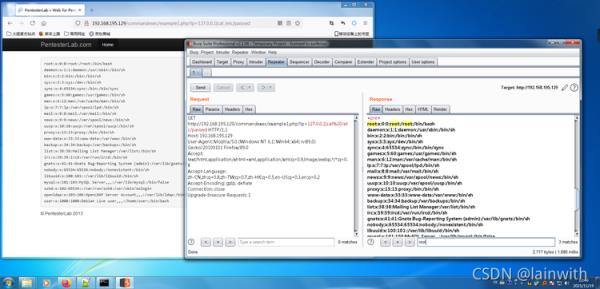

SQL注入 利用后台漏洞通过URL将关键SQL语句带入程序从而在数据库中进行破坏。还有许多黑客会使用F12或postman等拼装ajax请求,将非法数字发送给后台,造成程序的报错,异常暴露到页面上,就能让攻击者知道后台使用的语言及框架了。

以下是一些常见的DDoS攻击手段:SYNFlood攻击SYNFlood攻击是一种利用TCP三次握手的漏洞进行攻击的手段。攻击者向目标主机发送大量的伪造请求,其中大多数请求仅包含SYN同步信息,而没有后续的ACK确认信息。这会导致目标主机在等待确认的同时消耗大量资源,从而无法响应正常的请求。

缺陷式攻击,世界上没有一件完美的东西,网络也是如此,譬如DDOS攻击,这本质上不是漏洞,而只是一个小小的缺陷,因为TCP协议必须经历三次握手。漏洞式攻击,就是所谓的0day Hacker攻击,这种攻击是最致命的,但凡黑客手中,必定有一些未公布的0day漏洞利用软件,可以瞬间完成攻击。

这样,攻击者要做的只是与被攻击的IIS服务器的侦听端口建立连接,然后等着出现c:提示就万事大吉了。现在,攻击者拥有对整个NT服务器的管理权限,可以做任何事,比如,添加新用户、修改服务器的内容、格式化驱动器,甚至将该服务器用作攻击其它系统的踏脚石。

以上就是udp攻击是什么(udpmix攻击)的内容,你可能还会喜欢udp攻击是什么,域名解析到,web,防御服务器,主机等相关信息。